Papier i blaszka forsują "bezpieczne" zamki

2 sierpnia 2010, 11:27Marc Tobias zaprezentował banalnie proste sposoby na przełamanie zabezpieczeń jednych z najlepszych zamków biometrycznych. Może i zdobywają one nagrody, ale brak im podstawowych zabezpieczeń. Są sprytne, ale nie są bezpieczne - powiedział dziennikarzom AFP, którzy przyglądali się, jak Tobias pokonuje jedne z najlepszych zamków.

Zabezpieczą rozruszniki przed cyberprzestępcami

16 czerwca 2011, 11:31Inżynierowe z MIT-u postanowili zabezpieczyć osoby z rozrusznikami serca i tym podobnymi urządzeniami przed potencjalnie śmiertelnym cyberatakiem. Na całym świecie miliony osób korzystają z wszczepionych defibrylatorów, rozruszników, pomp podających leki.

Atak na Anonimowych

5 marca 2012, 06:39Jak poinformowała firma Symantec, w styczniu Anonimowi padli ofiarami cyberprzestępców. Stało się to przy okazji ataku Anonimowych na amerykański Departament Sprawiedliwości.

Stymulacja nerwu zapobiega migrenom

7 lutego 2013, 16:06Wg neurologów, migrenie można zapobiegać za pomocą stymulatora nerwu nadoczodołowego. Pacjent powinien go nosić przez 20 min dziennie.

Poważna dziura w OpenSSL

9 kwietnia 2014, 11:01W OpenSSL znaleziono poważną dziurę, dzięki której przez ostatnie dwa lata cyberprzestępcy mogli podsłuchiwać niemal 70% serwerów web. Błąd występuje w rozszerzeniu „heartbeat”, które pozwala na utrzymanie otwartego bezpiecznego kanału komunikacji bez potrzeby ciągłego renegocjowania połaczenia.

Samochody BMW narażone na atak hakerów

2 lutego 2015, 09:58Niemiecki ADAC informuje, że produkowane przez BMW pojazdy BMW, Rolls Royce i Mini, które korzystają z systemu ConnectedDrive, są narażone na atak hakerów. Na całym świecie system ten został zastosowany w 2,2 milionach pojazdów.

Kolejny atak na Internet Explorera

26 sierpnia 2015, 06:53Już po raz drugi w ostatnim czasie krytyczna dopiero co załatana luka w Internet Explorerze jest atakowana przez cyberprzestępców. W ubiegłym tygodniu Microsoft wydał pilną poprawkę dla dziury typu zero-day, która była już atakowana przez hakerów

Poważna dziura w Javie

25 marca 2016, 10:02Użytkownicy Javy powinni jak najszybciej zainstalować opublikowaną właśnie łatę. W oprogramowaniu znaleziono dziurę, która pozwala na zdalne przejęcie pełnej kontroli nad komputerem ofiary.

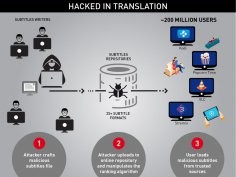

Dziurawe odtwarzacze zagrażają 200 milionom użytkowników

24 maja 2017, 10:38Około 200 milionów użytkowników popularnych odtwarzaczy wideo jest narażonych na atak. Eksperci z Check Point ostrzegają, że takie odtwarzacze jak Kodi, Popcorn Time, Stremio i VLC mogą zostać wykorzystane do przejęcia kontroli nad komputerem

Infekcja w TSMC dotknie producentów smartfonów

6 sierpnia 2018, 12:58Infekcja wirusem komputerowym, do jakiej doszło w TSMC wywołała obawy o ciągłość dostaw 7-nanometrowych układów scalonych. Infekcja nie mogła wydarzyć się w gorszym momencie. Trzeci kwartał roku to szczyt sezonu dla producentów układów